应急响应-pf文件缓存

2024年2月16日

简介

Prefetch预读取文件,简称pf文件,是从Windows XP开始引入,作用是加速系统和应用程序启动过程。pf文件包含了可执行文件的名称、路径、调用DLL文件的列表、上次执行时间、运行次数等信息。简单来说,就相当于缓存。在Windows 7中可以记录128个条目,Windows 8/10可记录1024个条目。pf文件存储在%SystemRoot%\Prefetch文件夹中。

简单来说pf文件就是程序执行的缓存记录,可以通过查看缓存记录进行分析。

实战分析

当前机器被勒索,文件被加密,需要溯源分析。

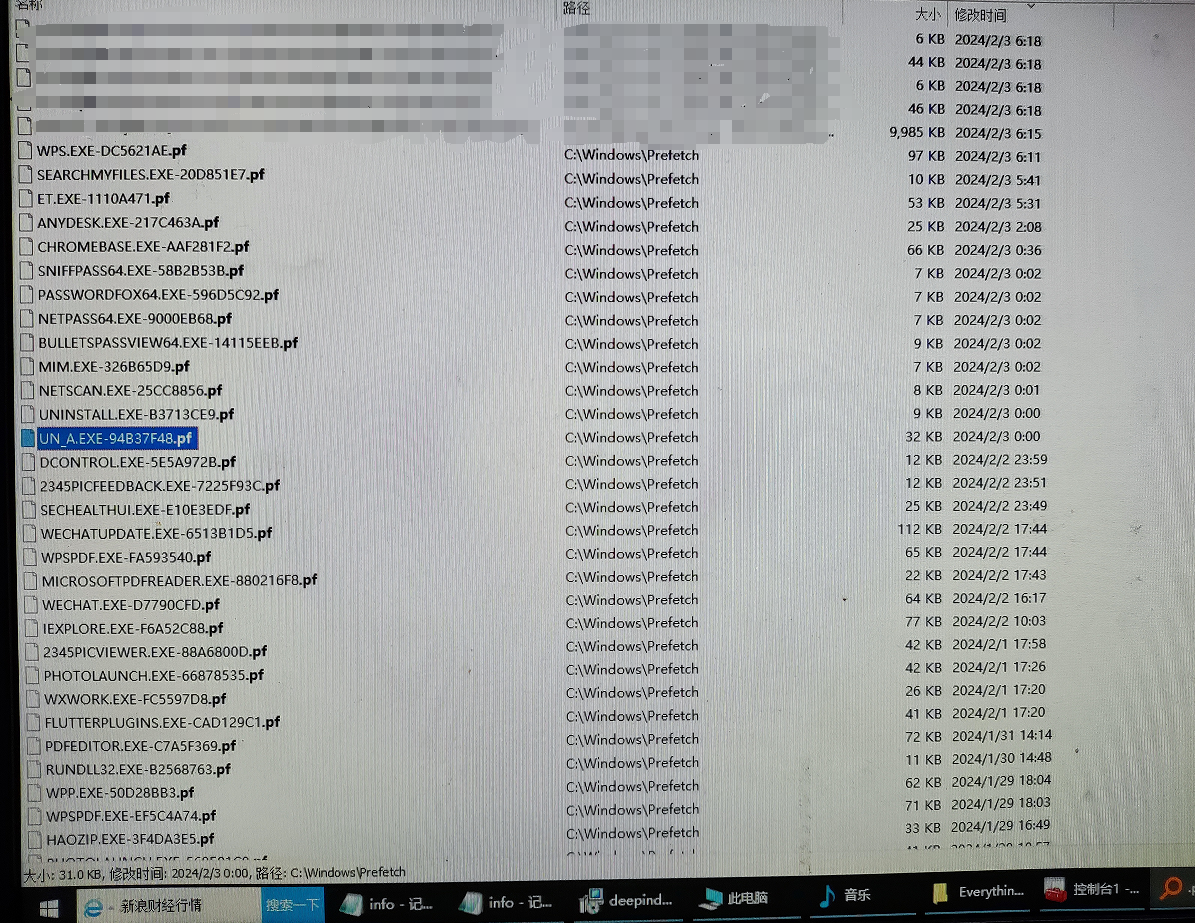

everything看到很多pf文件的缓存

这里看到有一些黑客工具的pf文件,mim.exe、netpass64,password64之类的,通过PEcmd.exe进行分析取证 https://github.com/EricZimmerman/PECmd

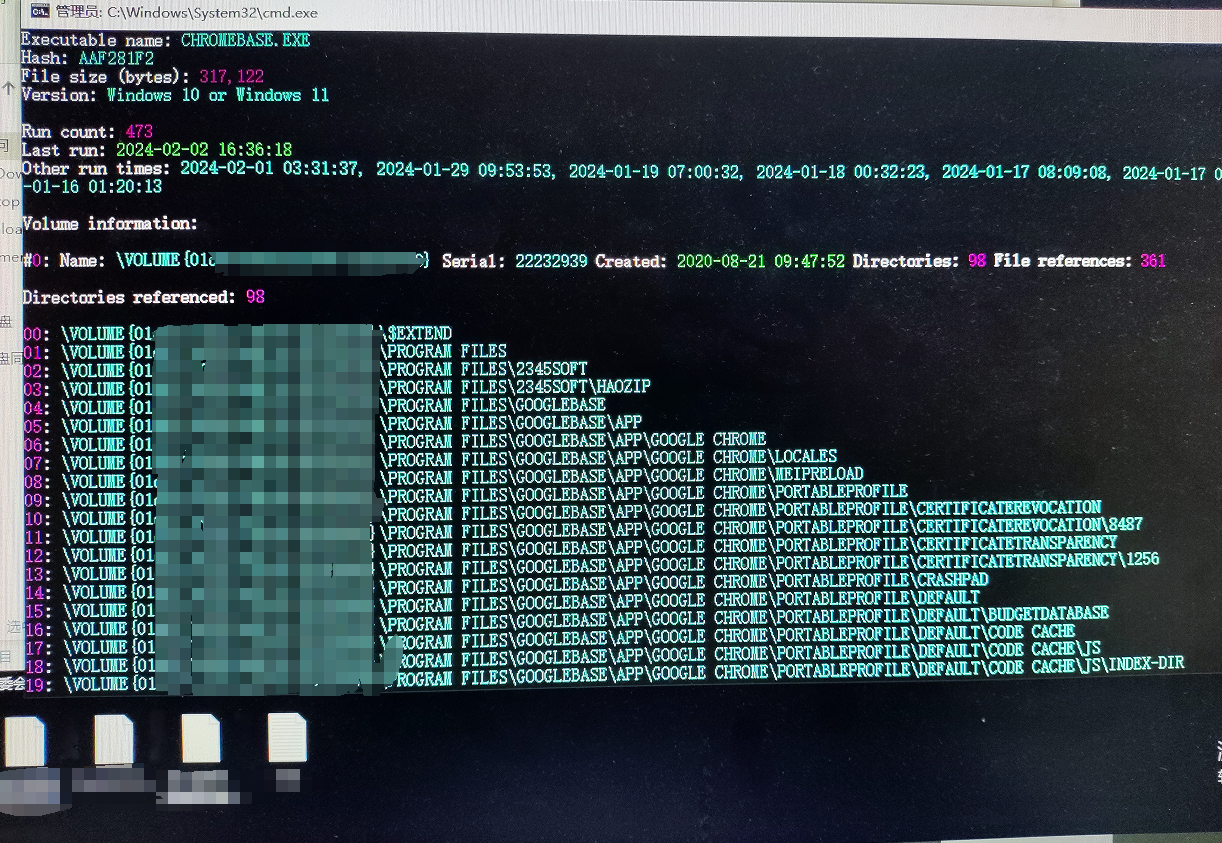

1 | pecmd.exe -f CHROMEBASE.exe.pf --csv . |

通过列出的信息可以看到他访问了chrome的文件夹,通过这些目录分析,可以推测出这是个chrome信息获取的工具(在exe文件名不知道的情况下),再看另外一个netpass.exe

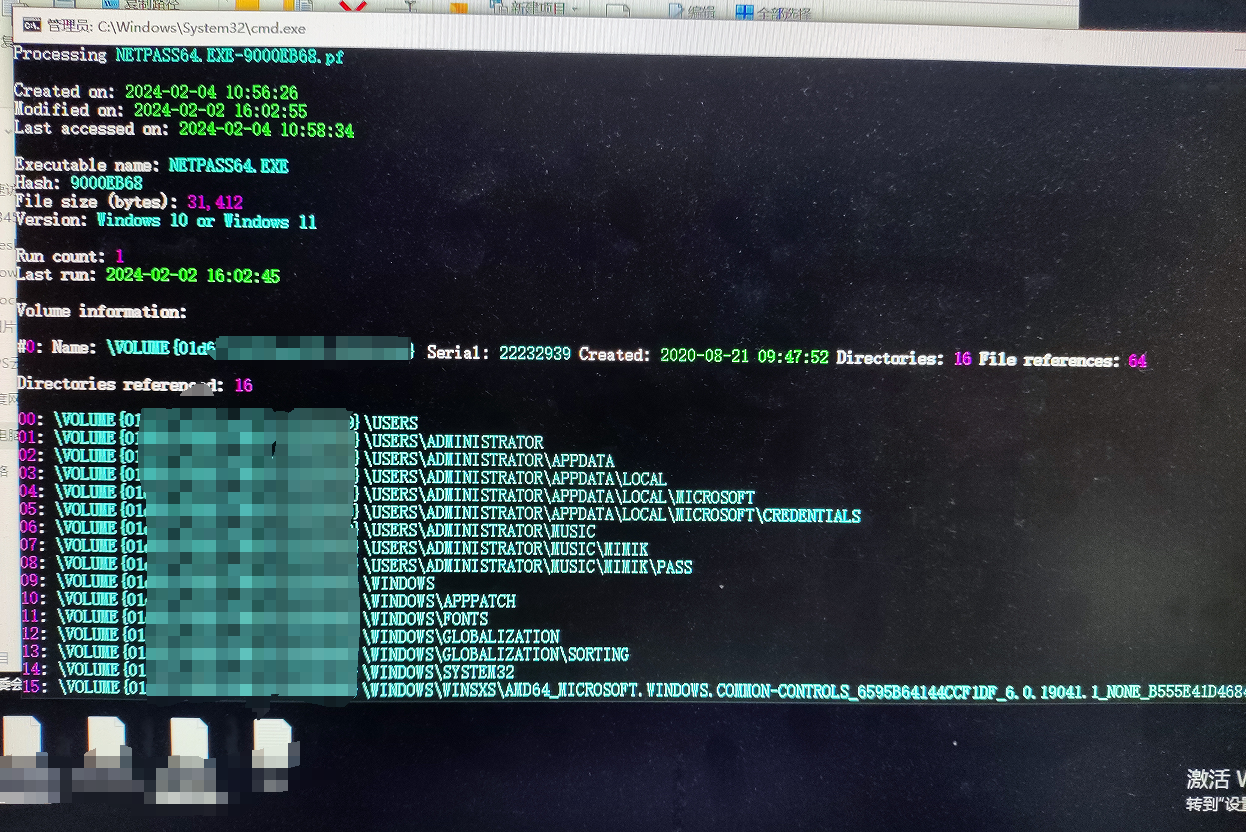

可以看到他读取了administrator目录下appdata的一些本地凭证,还访问了mimik文件夹(mimik文件夹在应急中文件夹已经被删除),通过这里分析出又做出一些本地密码抓取的行为,再结合其他的pf文件分析,就可以推断出攻击者做了哪些操作。